|

Introduktion.

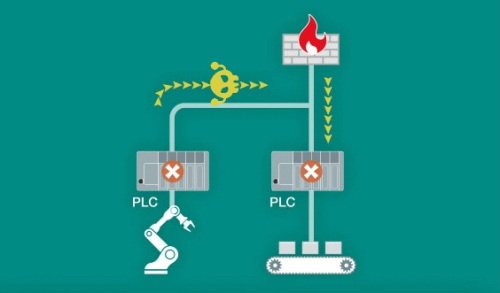

Vil du beskytte dig mod angreb udefra, er et drivhus ikke det bedste valg. Ligeledes er det vigtigt, at du tænker dig godt om, når du beskytter din produktion mod angreb udefra som indefra.

Men er en Firewall ikke nok?

I en netværksinstallation har man altid en Firewall siddende ud mod internettet. Den beskytter os mod angreb udefra, ved at den som hovedregel stoppe al trafik. Vi kan dog åben op for specifikke data (TCP porte) vi ønsker, men det er ikke sikkert eller vi kan tillade adgang udefra via VPN forbindelser. Vi gør altså en del, for at forhindre angreb udefra (WAN), vi passer godt på vores lokale netværk (LAN).

Men gør vi nu også det?

Det er jo rart at vide, at vi ikke kan blive angrebet udefra, så kan vi sove roligt, eller kan vi? Når vi nu får at vide, at stort set alle angreb på vores LAN i dag kommer indefra, hvad hjælper så en firewall, som beskytter mod angreb udefra? Kan vi nu sove roligt om natten?

Hvordan kommer et angreb indefra?

Der er jo ingen ansatte, som mener de inviterer til angreb indefra, men gør de det? Der skal så lidt til og vi har selv inviteret til og accepteret et angreb. Det kan f.eks. være at vi på vores computer har besøgt en angrebet hjemmeside, vi har installeret et gratis program fra nettet (kan være et spil men også tekniske applikationer), åbnet en email med en fil eller et inficeret link, sat en USB nøgle i computeren, den må da være sikker, eller er den?

Dette er kun nogen af de mest almindelige måder dit system kan blive inficeret eller angrebet på.

Men vi har da en backup at vende tilbage til?

Det er klart, at der i et almindeligt kontormiljø (IT) er mange computere og dermed stor risiko for, at en eller anden uden at vide det får inviteret til et angreb. Vi har forhåbentligt en backup, så vi kan hurtigt (dage) komme tilbage igen, til den dagligdag vi kender, uden det store tab.

Men har vi så også vores produktion (OT) på samme netværk, er det noget helt andet. Så kan vi ikke producere, så længe vi er nede, men værre endnu, hvad nu hvis vores inficerede netværk ikke lukker helt ned, men er mere intelligent angrebet, det begynder at ændre på parametrene i vores proces, så vi producerer ubrugelige ting, vores maskine brænder sammen eller det som er værre?

Er flere Firewal så løsningen?

Selvfølgelig kan vi også sætte en Firewall op, mellem IT og OT netværket, men ofte vil man gerne fra sit IT netværk overvåge eller hente produktionsdata fra OT netværket og så skal man alligevel åbne lidt op. Så siger en kloge - installer en Firewall mellem IT og OT, så kan vi ikke hente data fra IT siden, dem må vi få over på en anden måde, manuelt med en brændt DVD eller OT siden sender data til IT, så er vi sikker. Eller er vi?

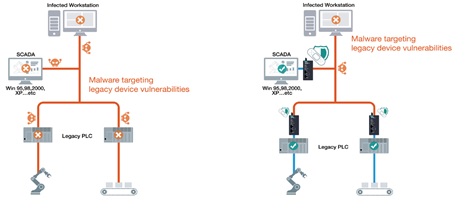

Hvorfor er OT netværket usikkert hvis IT ingen adgang har?

I et produktionsnetværk er der ofte en computer eller flere som styrer og/eller overvåger produktionen/processen. De har ofte adgang til IT delen, måske endda også internettet via Firewal til IT delen og videre via dennes Firewall til Internettet. Og nu er vi så tilbage til vores bekymringer som tidligere for IT delen, angreb kommer ikke udefra (internettet eller IT), men indefra (OT) via emails, programmer m.m. Og værre endnu, her i OT delen er mange computere af ældre dato. Vi ser stadig kunder med Windows 7 maskiner som jo ikke længere sikkerhedsopdateres, ja endda makiner med XP. Den er helt gal.

Så løsningen er ”ingen forbindelse til/fra OT overhovedet”?

Umiddelbart ja, men som nævnt før, vi har stadig i OT en computer eller PLC som kan blive inficeret. Kan vi være sikker på, at der ikke en dag sættes en inficeret USB nøgle i maskinen, for at opdatere eller installere et nyt program, for at opdatere en driver, for at ændre konfigurationen, for alt lave en backup eller lignende? Nej det kan vi ikke!

Hvad gør vi så?

Mange steder gør man ikke noget, men passer på og håber det bedste. Det er i langt de fleste tilfælde gået godt indtil nu, men vi ser en større og større interesse for, at hackere angriber produktionsnetværk (OT) frem for almindelige netværk (IT). Her vil de kunne lave større skader, her vil de kunne styre mere og i sidste ende indkasere en større løsesum for igen at frigive eller rense netværket.

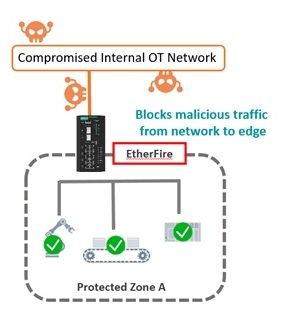

Hvad er så løsningen?

Heldigvis har vi fra Moxa nu to produkter, som løser alle vores problemer, EtherCatch og EtherFire. De er selvfølgeligt ikke gratis, så det er vigtigt at man sætter sig ned og gennemgår sit OT netværk. Undersøg hvad der er vigtigt at beskytte og hvilke computere eller PLC’er der kan inficeres og starte et angreb. Når man har styr på dette, kan man beslutte hvilke enheder, man skal installere, hvor og hvor mange.

EtherCatch IEC-G102-BP.

Denne nye model er ikke en firewall eller en router, det er en ISP (Intrusion Prevention System). ISP er en ny måde at sikre sine data på, den har to Ethernet porte og som udgangspunkt lader den alle data passere mellem de to porte, begge veje. Sikkerheden består i, at man enten kan tillade specifikke TCP pakker (f.eks. Modbus pakker) og spærre for andre pakker eller enheden kan analysere data som passerer gennem enheden og give alarm eller lukke helt ned, hvis der er pakker eller mønstre som ikke må være der. Til løsningen findes også et Dashboard, så man let kan danne sig et overblik over sit netværk, om det er sundt eller måske ikke, uden at skulle logge ind på hver enkelt enhed, én efter én.

Hvad er ok eller ikke ok?

På vores computer har et virus skanner program, som underøger alle emails og filer for kendte vira, EtherCatch virker på samme måde. Man abonnere på forskellige patches, som man kan vælge at lægge ind manuelt eller det kan ske automatisk. Finder EtherCatch i trafikken noget, som matcher, så giver den alarm eller lukker helt ned, alt efter hvordan den er konfigureret.

Hvordan kommer jeg videre?

I første omgang har vi her nederst på siden link til produkternes datablade og link til produkterne her på vores hjemmeside, men ring til os, fortæl lidt om din installation, så hjælper vi dig videre.

Hvordan får jeg mere at vide (nyttige links)?

Thiim A/S © 20/11-2020

|